朝鲜黑客利用NimDoor进行大规模加密货币盗窃

网络安全专家最近发布了一份报告,指出一项新的恶意软件活动旨在针对Web3和数字货币领域的专业人士。攻击者被认为与朝鲜有关,他们正在进行大规模的加密货币盗窃,影响了加密和区块链公司员工使用的Mac(苹果)设备。

此次攻击结合了社交工程、虚假软件更新和不常见的编程语言,以窃取受害者的敏感数据。更令人担忧的是,这种攻击的持续性,即使在重启后也不会消失。

黑客利用虚假电话和信息欺骗用户

在最新的NimDoor恶意软件加密盗窃行动中,黑客最初通过Telegram等消息应用接触目标,并使用社交工程技巧。他们伪装成潜在的雇主或合作伙伴,通常通过Calendly等平台发送通话邀请。

一旦受害者信任他们,黑客就会发送一封虚假电子邮件,假装提供Zoom SDK更新。但他们并不是更新Zoom,而是在后台悄悄下载NimDoor软件。

这使得黑客能够远程访问系统,并启动数据盗窃过程,而受害者甚至没有意识到。

恶意软件从浏览器和Telegram中窃取数据

黑客非常聪明,他们使用各种方法通过Telegram窃取数据,主要关注目标设备。NimDoor恶意软件活动的目标是提取尽可能多的有价值信息。

一旦进入系统,它会运行bash脚本,从Google Chrome、Firefox、Brave、Microsoft Edge和Arc等网页浏览器中收集数据。

这还不止于此。它还窃取iCloud钥匙串中的凭据,并窃取Telegram用户数据,使得这一活动对任何与数字资产打交道的人构成严重威胁。这种NimDoor恶意软件攻击的方法和范围与研究人员最近看到的任何情况都不同。

来源: X

恶意软件可以自动重新安装

NimDoor加密盗窃行动中最危险的方面之一是其持久性。即使您关闭Mac或尝试停止该进程,恶意软件也会再次安装,并使用基于信号的持久性系统。

它利用SIGINT和SIGTERM处理程序来检测关机尝试,并突然重新加载。这意味着如果系统被感染,加密盗窃活动可以在许多天内悄然继续,除非恶意软件被检测到并使用高级工具手动移除。

黑客使用不常见的编程语言

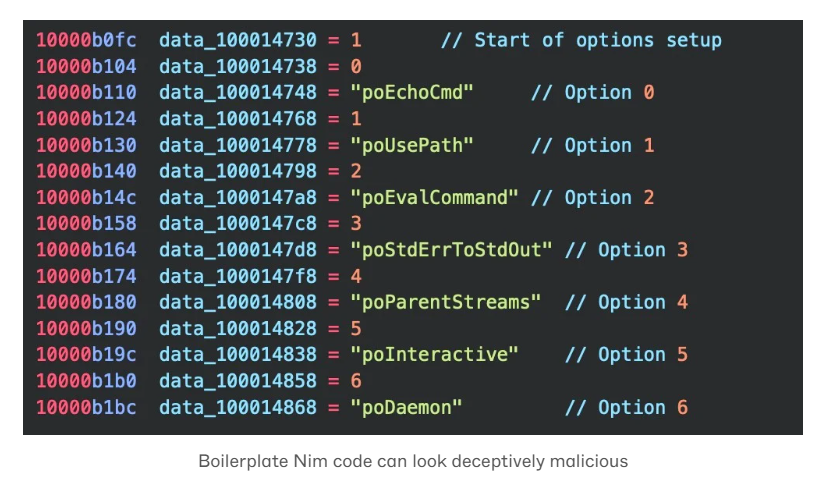

另一个使加密盗窃活动更危险的因素是攻击者使用的编程语言的选择。该恶意软件使用C++、Nim和AppleScript编写,这使得大多数传统的防病毒软件更难以检测。

安全专家表示,使用Nim语言有助于黑客避免检测并复杂化分析。这种技术是一个日益增长的趋势的一部分,网络犯罪正在远离广泛使用的编码语言,以开发能够潜入现代防御系统的恶意软件。

来源: Sentinel labs

此类技术的兴起正在扩大全球加密盗窃的范围和影响。

结论

这场加密盗窃活动是整个数字货币和Web3社区的警钟。通过将社交工程与技术复杂性相结合,朝鲜黑客开发了一种可以悄然窃取个人和专业数据的工具,同时避免被检测。

强烈建议用户在接收意外的电子邮件或文件下载时要小心,特别是当它们声称是更新和日程请求时,投资于强大的终端安全、双因素认证和定期系统检查对于抵御持续的加密盗窃浪潮至关重要。

免责声明:本文章仅代表作者个人观点,不代表本平台的立场和观点。本文章仅供信息分享,不构成对任何人的任何投资建议。用户与作者之间的任何争议,与本平台无关。如网页中刊载的文章或图片涉及侵权,请提供相关的权利证明和身份证明发送邮件到support@aicoin.com,本平台相关工作人员将会进行核查。